Повышение уровня кибербезопасности — это непрерывный процесс, в котором требуется существенное участие специалистов по устранению уязвимостей, чьи которых ограничены. Организациям нужны методы, которые позволят упростить, автоматизировать и оптимизировать этот процесс. Эти методы будут эффективны в том случае, если они направлены на то, чтобы сократить время, которое тратится на анализ критичных рисков вручную. Результативная стратегия — это сосредоточиться на первоочередных задачах. Это значит приоритизировать самые опасные уязвимости или пробелы безопасности, которые нужно исправить в первую очередь для достижения эффективной защиты.

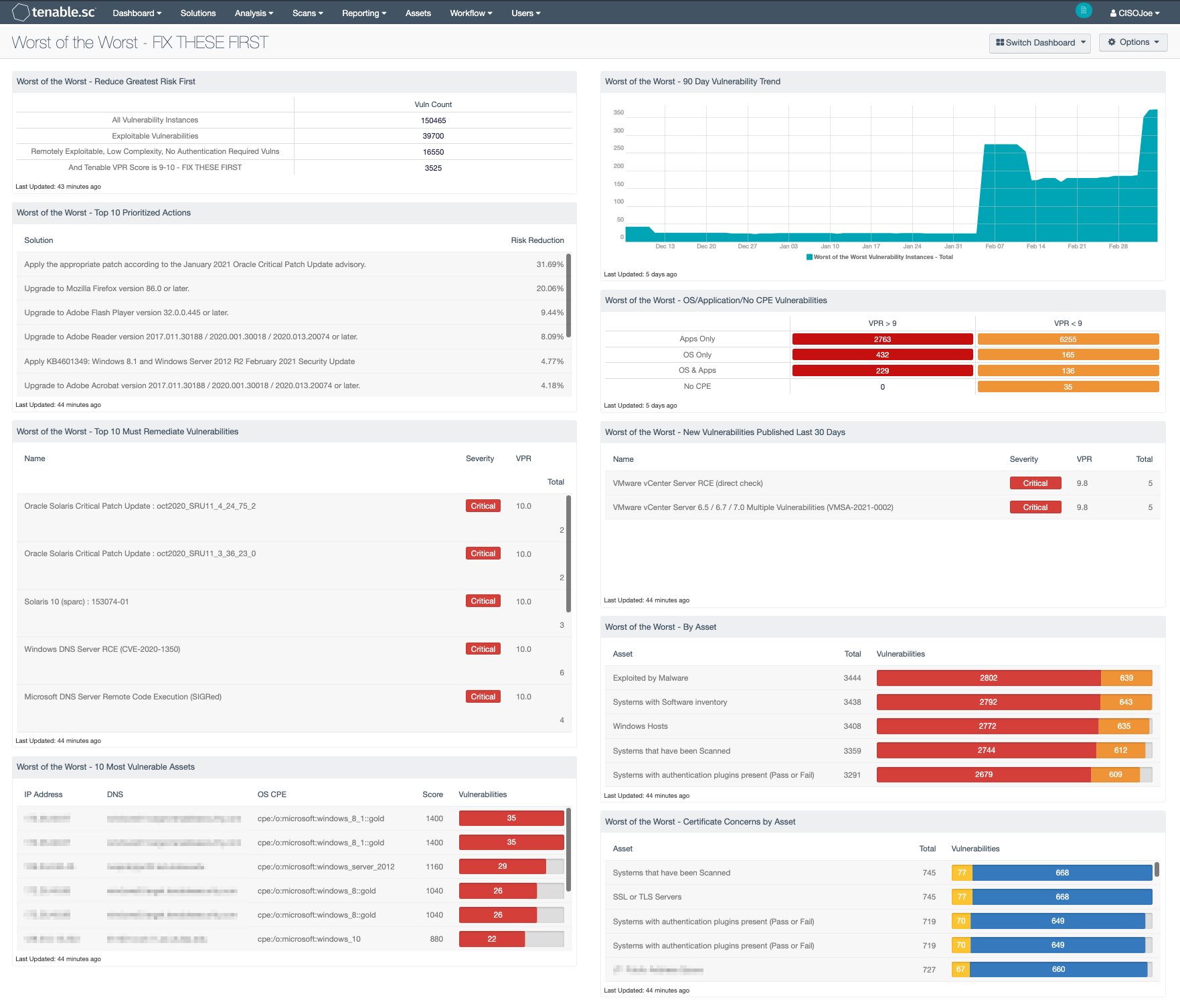

Дашборд Tenable.sc «Худшие из худших»

Дашборд «Worst of the Worst», встроенный в Tenable.sc, позволяет клиентам инициировать или улучшить процесс управления уязвимостями и помогает лучше визуализировать свою поверхность атаки. Благодаря рейтингу приоритетности уязвимостей (Vulnerability Priority Rating, VPR) информация на дашборде позволяет организациям сфокусироваться на уязвимостях, которые необходимо устранить в первую очередь. Оценка VPR рассчитывается алгоритмом предсказательной приоритизации (Predictive Prioritization), который сочетает результаты аналитики, данные киберразведки и CVE-рейтинг уязвимостей и позволяет снизить уровень «шума» и не отвлекаться от самого главного. Эффективное устранение уязвимостей становится проще, если уязвимости, которые будут иметь самые серьезные последствия в случае эксплуатации, находятся на виду. Рейтинги VPR могут меняться по мере изменения данных киберразведки.

Сосредоточьтесь на том, что важно прямо сейчас

Приоритизированные данные задают ИТ-администраторам отправную точку, которая выражена в конкретных цифрах и позволяет им на основе VPR определить эффективные защитные действия и сократить время их выполнения. Дашборд создан для детализации данных о Топ-10 приоритетных действий и уязвимостей, которые нужно срочно исправить. Эта информация представлена в различных форматах, которые легко воспринимаются, а ее объем не перегружает специалистов. Согласно принципам управления киберрисками, весь набор фильтров настроен так, чтобы руководители, менеджеры и команды SOC могли видеть, предугадывать и снижать риски по всей поверхности атаки. Администраторы SOC могут отслеживать риски и уязвимости в рамках своей компетентности, устранять выявленные угрозы, наблюдать за прогрессом и оценивать эффективность своей команды в соответствии с соглашениями об уровне обслуживания (SLA).

Если не использовать VPR в качестве фильтра для наиболее серьезных угроз, возрастает объем ненужной информации, а сортировать огромное количество уязвимостей с высоким и критичным уровнем опасности (как их зачастую определяет оценка CVSS) становится трудно и неудобно. Команды ИБ перестают понимать, на чем они должны сосредоточиться и с чего начать расстановку приоритетов по устранению угроз, ведь в этом случае специалисты пытаются «залатать» сразу все выявленные бреши безопасности.

Дашборд помогает ориентироваться в этом океане уязвимостей, отображая только самые серьезные из них с помощью набора простых фильтров, которые применяются поэтапно:

- Во-первых, составьте список всех уязвимостей.

- Во-вторых, примените фильтр Exploit Available (Доступен эксплойт).

- В-третьих, примените фильтры Remotely Exploitable (Удаленно эксплуатируемы), Low Complexity (Низкая сложность) и No Authentication is Required (Аутентификация не требуется) — это сузит список доступных для эксплуатации уязвимостей.

- Наконец, фильтр VPR выделяет в среде еще меньшую подгруппу уязвимостей с наивысшим уровнем риска. Они с наибольшей вероятностью будут эксплуатированы злоумышленниками в течение следующих 30 дней.

Это и есть худшие из худших уязвимостей, которым стоит уделить внимание в первую очередь

Во многих организациях созданы специальные команды по устранению угроз. Они часто пользуются дашбордами для SOC, которые, в основном, показывают подробную информацию об активах, за защиту которых эти команды ответственны, или об оперативном секторе, например, ОС (Windows, Linux), баз данных, сетевой инфраструктуры и пр. Компоненты дашборда не требуют предварительного указания конкретных активов. Однако команды ИБ, усилия которых сосредоточены все же на конкретной группе активов, могут воспользоваться настройкой фильтров для них в отдельных компонентах. Кроме того, руководители или менеджеры определенных сфер компании, ответственные за устранение риска на своих участках, получат большую пользу от предоставленной информации. Менеджерам необходимо видеть работу, проделанную их командой, а также отслеживать прогресс рабочего процесса и его результативность.

Этот дашборд доступен в фиде Tenable.sc — полной подборке дашбордов, отчетов, активов и отчетных карточек о соответствии стандартам безопасности (Assurance Report Cards). Дашборд можно без труда найти в Tenable.sc в категории «Threat Detection and Vulnerability Assessments» («Обнаружение угроз и оценка уязвимостей»).

Требования для работы дашборда:

- Tenable.sc 5.15.0

- Nessus 8.11.1

Компоненты дашборда

- Худшие из худших: сначала устраните наиболее критичные риски. Эта матрица поможет детально изучить проблемы безопасности, которые требуют безотлагательного решения. Благодаря этим данным специалист по управлению рисками может работать с наиболее критичными уязвимостями и тем самым экономить время и человеко-часы. Этот компонент дашборда показывает количество уязвимостей по следующим критериям: все уязвимости; уязвимости, которые можно проэксплуатировать, в том числе удаленно; уязвимости низкой сложности или без требования аутентификации, а также уязвимости с самой высокой оценкой VPR.

- Худшие из худших: топ-10 приоритетных действий. В этой таблице применяется срез данных, который предоставляет список из десяти действий по устранению уязвимостей, которые необходимо выполнить в первую очередь, чтобы сразу же снизить уровень риска в сети. Кроме того, в этом компоненте учитываются многоцелевые патчи, которые позволяют за одно действие исправить сразу несколько уязвимостей. Благодаря фильтрам можно увидеть способы исправления наиболее критичных уязвимостей и конкретные векторы CVSS, которые позволяют сосредоточиться на выполнении первоочередных действий.

- Худшие из худших: топ-10 уязвимостей, которые необходимо устранить. В этой таблице применяется срез данных, который предоставляет список 10 самых критичных уязвимостей, которые нужно исправить в первую очередь. Здесь учитывается оценка VPR, вероятность эксплойта и векторы CVSS. Благодаря фильтрам можно увидеть «худшие» уязвимости и конкретные векторы CVSS, которые позволяют сосредоточиться на выполнении первоочередных действий.

- Худшие из худших: 10 самых уязвимых активов. В этой таблице предоставлена информация о десяти самых уязвимых активах: общее количество уязвимостей, их оценка, IP-адрес, доменное имя и описание CPE для ОС. Здесь учитывается оценка VPR, вероятность эксплойта и векторы CVSS. Фильтры показывают наиболее уязвимые активы и конкретные векторы CVSS, которые позволяют сосредоточиться на выполнении первоочередных действий.

- Худшие из худших: тренды уязвимостей за 90 дней. Эта диаграмма показывает наиболее опасные уязвимости с оценкой VPR в 9–10 баллов. Линии на диаграмме могут отражать рост и спад этих уязвимостей с течением времени, а именно за последние 90 дней. Стоит отметить, что оценка VPR и предсказательная приоритизация меняется в зависимости от данных киберразведки, поэтому эта диаграмма с областями также будет меняться.

- Худшие из худших: уязвимости в ОС, приложениях или без CPE. Эта матрица позволяет специалистам по управлению рисками раздельно просматривать данные об уязвимостях в приложениях и ОС. В фильтрах применяются строки CPE, которые позволяют выявить уязвимости на уровне приложения или ОС.

- Худшие из худших: новые уязвимости, опубликованные за последние 30 дней. Каждый год количество опубликованных уязвимостей растет все быстрее. В таблице показаны уязвимости, опубликованные за последние 30 дней. Этот компонент дашборда уведомляет организации об этих уязвимостях, помогая команде выявлять новые угрозы, которые раньше были неизвестны.

- Худшие из худших: уязвимости по группе актива. В этой таблице представлены данные о самых уязвимых группах активов. Команды по управлению рисками видят общее количество уязвимостей и их распределение по степени критичности. Здесь учитывается оценка VPR, вероятность эксплойта и векторы CVSS под сводкой об активах (Asset Summary). Благодаря фильтрам видны наиболее критичные группы активов и конкретные векторы CVSS, которые позволяют сосредоточиться на выполнении первоочередных действий.

- Худшие из худших: проблемы с сертификатами по активам. На этом компоненте дашборда представлены результаты работы трех основных плагинов для сертификатов SSL, что помогает выявить просроченные или ненадежные сертификаты. Это ключевой фактор, который определяет, что сертификат пора обновить до того, как пользователи столкнутся с отказом сервисов.

Хотите узнать больше о Tenable.sc?

Закажите демо или тестирование Tenable.sc по этой ссылке.