Защита корпоративных активов в условиях удаленной работы по-прежнему остается актуальной проблемой. По этой причине компания Tenable решила подробно рассказать о трех наиболее распространенных типах развертывания агентов Nessus для защиты удаленных рабочих мест.

Существует множество причин, по которым организациям может понадобиться развернуть агенты Nessus для защиты распределенных активов своих сотрудников. Переход на дистанционную работу вызвал множество изменений в обеспечении ИБ, однако по-прежнему необходимо отслеживать наличие уязвимостей по всей инфраструктуре организации. Сканирования имеют большое значение для защиты как устройств, которые переместились из офисов домой к сотрудникам, так и новых устройств, появляющихся в корпоративных ИТ-средах, например, личных ноутбуков и смартфонов.

Агенты Nessus — идеальное решение для подобных ситуаций. Агенты реализуют политики локального сканирования, которые не требуют подключения к сети организации. Кроме того, агенты Nessus можно применять не только для сканирования сети в условиях дистанционной работы — это также отличный инструмент для сбора данных об уязвимостях на хостах, где часто меняются учетные данные, и на активах, к которым запрещены входящие подключения.

Три сценария развертывания агентов Nessus

Есть несколько способов развертывания агентов Nessus в зависимости от потребностей заказчика, и ниже рассмотрены некоторые наиболее часто используемые варианты.

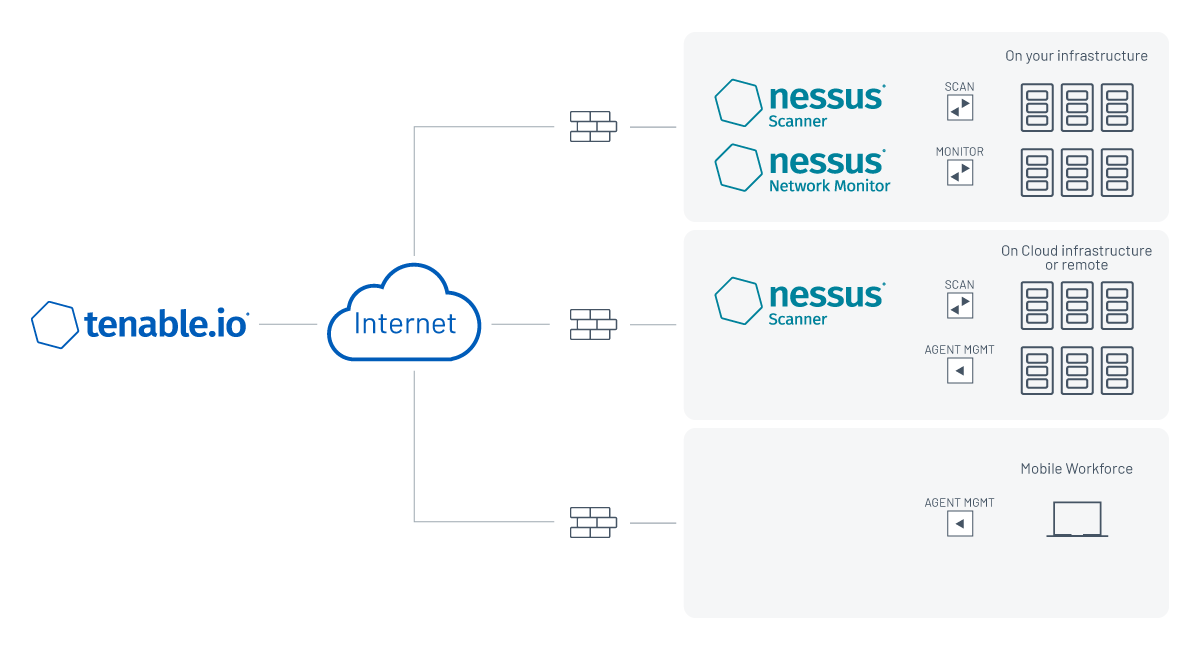

1. Отдельный инстанс Tenable.io

Tenable.io может нативно взаимодействовать с агентами Nessus через Интернет. Это идеальный вариант для действующих и потенциальных заказчиков Tenable.io, которым нужно быстро развернуть агенты и задействовать полностью настроенные сканеры Tenable с подключением к облаку. Таким образом, эти сканеры становятся «всевидящим оком» для обнаружения активов, обычно не видимых для внутренних сканеров. Описываемый способ развертывания представлен на схеме ниже. Для его реализации требуется лишь развернуть агенты на каждом хосте. С информацией по дальнейшей настройке агентов Nessus для работы через Tenable.io можно ознакомиться в этой статье.

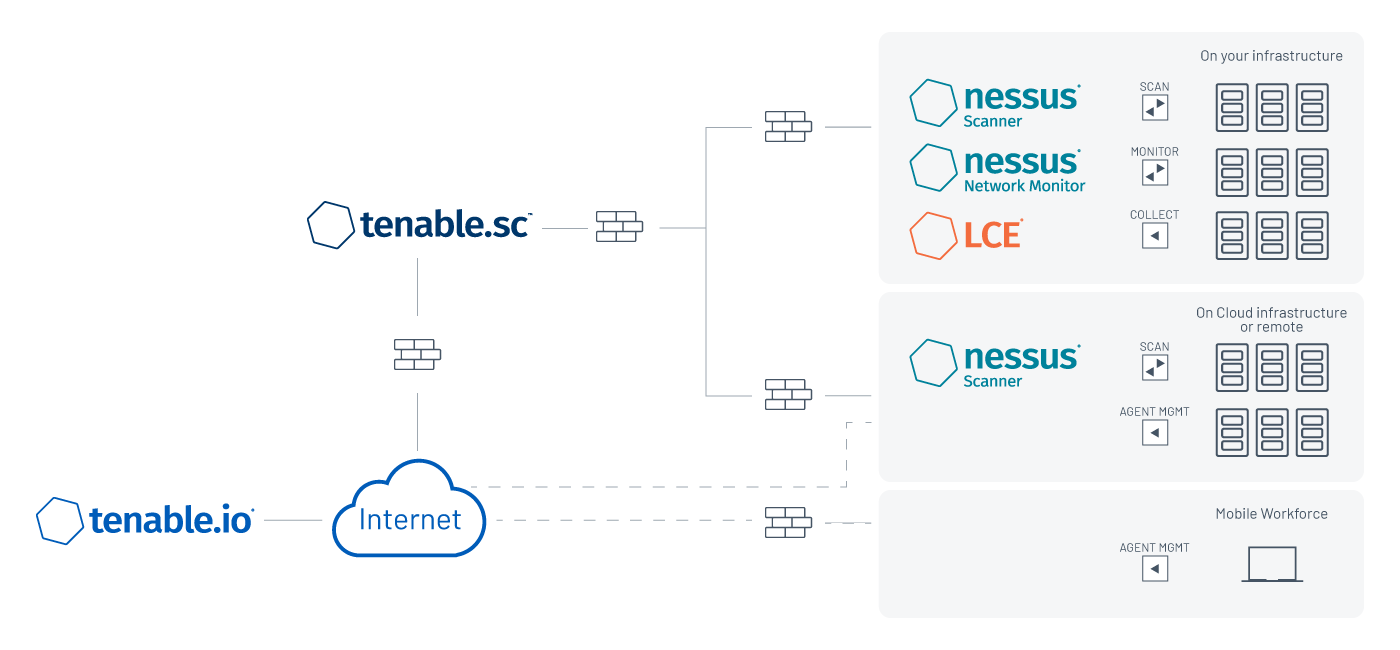

2. Tenable.io как прокси для локальной платформы Tenable.sc

Tenable.io может работать как прокси, соединяя агенты Nessus с Tenable.sc. Этот сценарий отлично подойдет для организаций, которые обладают ограниченными ресурсами на управление дополнительными активами или не могут контролировать внешние элементы своей сети. При таком способе агент Nessus получает инструкции для сканирования от инстанса Tenable.io, а затем агрегирует данные и отправляет их обратно в Tenable.io. После этого собранные сведения готовы для передачи в консоль Tenable.sc для комплексного анализа вместе с остальными данными от внутренних активов.

Рассмотренный вариант идеально подойдет заказчикам, которым важно вести внешний мониторинг данных без VPN-соединения с внутренней сетью. Этот сценарий позволяет упростить сканирование внешних активов организации благодаря возможностям облачного сканирования Tenable.io, а также легко агрегировать данные со всех агентов и создавать детальные отчеты с помощью Tenable.sc. С простой пошаговой инструкцией по подключению агентов Nessus к Tenable.io и Tenable.sc можно ознакомиться в статье Tenable Community.

3. Отдельный Tenable.sc

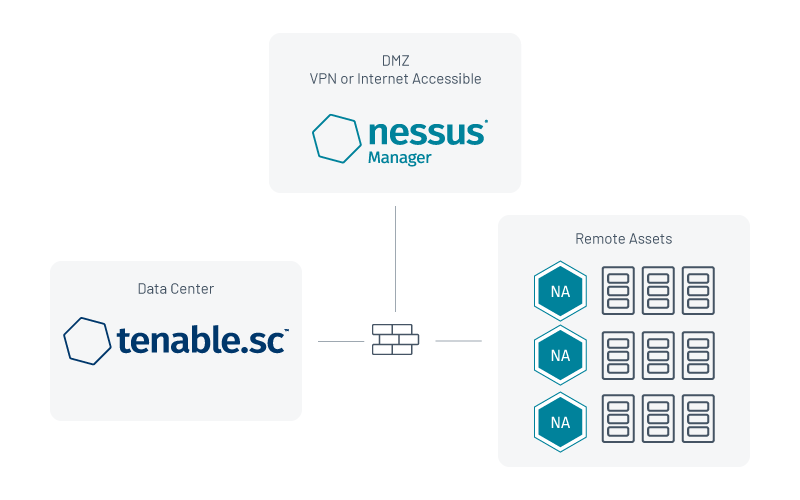

В сценарии развертывания, где используется только Tenable.sc, в качестве прокси для агентов Nessus может выступать Nessus Manager. Такую архитектуру можно реализовать двумя способами:

Размещение Nessus Manager в демилитаризованной зоне (DMZ)

Первый вариант подойдет для организаций, где много устройств находятся вне корпоративной сети и для доступа к ней не использует надежное VPN‑подключение. Благодаря решениям для единого входа (SSO, single sign‑on) и внешним веб-приложениям этот тип развертывания становится более распространенным и позволяет сотрудникам большую часть рабочего времени обходиться без VPN.

Для обмена данными между консолью Tenable.sc, находящейся во внутренней сети, и Nessus Manager, размещенным в DMZ, можно создать правило МСЭ, что позволит Tenable.sc собирать данные без дополнительного риска для безопасности. Кроме этого, клиент может поменять порт управления, чтобы интерфейс администрирования Nessus Manager не был доступен из сети Интернет. При этом любое устройство с агентом Nessus и выходом в Интернет все равно сможет подключаться к Nessus Manager. Более того, вам больше не понадобится VPN-решение для сбора результатов сканирования.

Размещение Nessus Manager внутри сети организации

Второй вариант — развернуть Nessus Manager внутри корпоративной сети, как правило, в том же сегменте, где находится консоль Tenable.sc. Этот сценарий использования будет полезен организациям, которые используют надежное подключение к VPN или не хотят хранить результаты сканирования за пределами внутренней сети. При таком варианте устройства можно сканировать на наличие уязвимостей в реальном времени, как только они подключатся к VPN, благодаря чему ни один из активных циклов сканирования агентами Nessus не будет упущен. Такой подход снижает вероятность того, что активное сканирование Nessus перегрузит VPN‑соединение, ведь сканируемые хосты используют собственные ресурсы, а результаты проверок передаются по сети частями.

Развертывание для крупномасштабных инфраструктур

Каждый набор лучших практик сопровождается формальной документацией, в том числе и архитектура развертывания агентов Nessus. Для инфраструктур с большим количеством активов Tenable предоставляет дополнительные материалы, где содержатся полезные советы о том, как эффективнее масштабировать связи агентов Nessus и Nessus Manager, разносить сканирования на разных активах во времени и автоматизировать установку агентов. В сообществе базы знаний Tenable Community всегда можно задать интересующий вопрос, а также прочесть публикации руководителей других служб ИБ, где они делятся своим опытом.