Исследование Silverfort Labs показывает, что сервисные аккаунты, вероятно, сыграли главную роль в том, что в атаке на ПО SolarWinds злоумышленники смогли осуществить латеральное движение по сети компании. Это должно стать тревожным сигналом для тех, кто заинтересован в обеспечении корпоративной безопасности. Служебные учетные записи (или сервисные аккаунты, CА) — это уязвимые и чувствительные элементы на поверхности атаки, которые необходимо защищать для усиления системы безопасности организации в целом. Платформа унифицированной защиты учетных записей Silverfort позволяет защитить служебные аккаунты в рамках комплексного обеспечения безопасности любых аккаунтов в гибридных средах. В данной статье представлен технический анализ типов поведения служебных аккаунтов ПО SolarWinds, а также показано то, каким образом политики доступа Silverfort могли бы предотвратить реализацию сценария атаки, в котором эти аккаунты используются для латерального движения и доступа к корпоративным ресурсам.

Моделирование поведения служебных аккаунтов SolarWinds

Чтобы защититься от латерального движения, основанного на краже служебных УЗ, сначала важно определить их обычное поведение. Это позволяет отличить образцы нормального поведения от тех, которые характерны для злоумышленников. Например, служебные аккаунты SolarWinds обычно не используют протокол удаленного рабочего стола (RDP) для аутентификации на других машинах. Следовательно, любое использование протокола RDP служебным аккаунтом станет тревожным сигналом.

Для выявления образцов поведения служебных аккаунтов специалисты Silverfort проанализировали аутентификационные данные, а также результаты, полученные при моделировании контролируемых атак. Затем были изучены три типа аккаунтов ПО SolarWinds, которые применяются для сканирования сетей или доступа к другим машинам. В рассмотренных сценариях атаки эти аккаунты могут использоваться как основной способ реализации латерального движения. Если учесть, как относительно легко ими можно для этого воспользоваться, вполне вероятно, что так и случилось при атаке SunBurst.

Начнем с выявления нормального поведения служебного аккаунта. На графиках в этом разделе сервер SolarWinds показан как промежуточный узел с оконечными узлами, которые подключают его к различным машинам в сети.

Следует заметить, что реальные названия аккаунтов заданы пользователями в каждой конкретной среде. Следовательно, каждому типу аккаунта дано описательное название, основанное на его аутентификационном поведении.

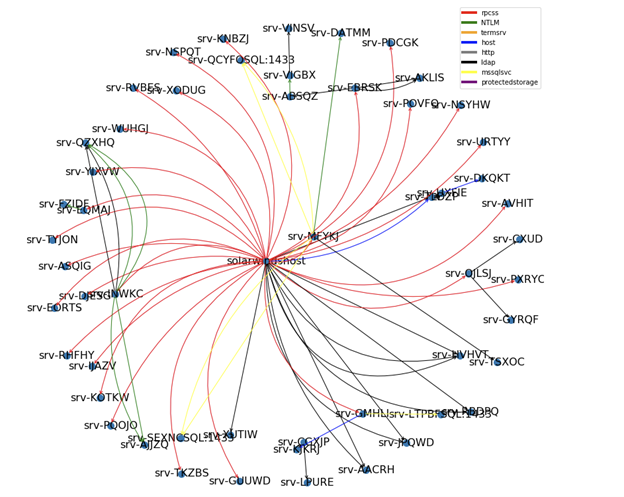

Первый тип сервисного аккаунта: сканер RPCSS

- Действия: сканирование сети с помощью службы RPCSS для удаленного управления другими машинами. Служба RPCSS позволяет пользователю делать практически что угодно на удаленной машине, в том числе исполнять код.

- Протокол аутентификации: Kerberos

- Первичные имена сервисов (SPN): CIFS, DNS, RPCSS, HOST, KRBTGT и LDAP

- Степень предсказуемости: высокая

- Образец поведения:

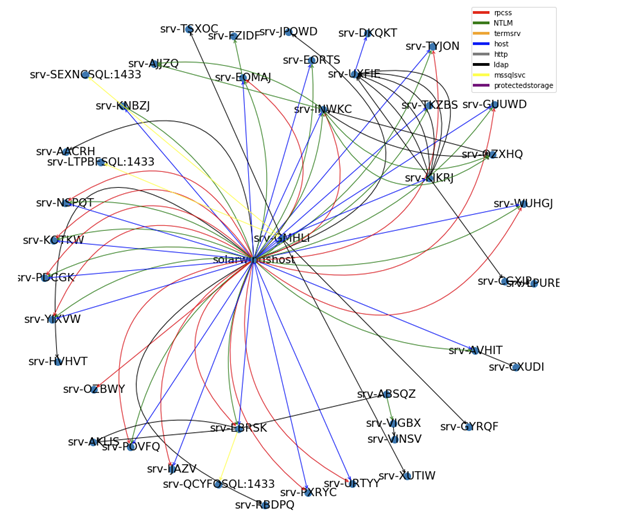

Второй тип служебного аккаунта: общий сканер

- Действия: сканирование сети с помощью различных протоколов и по возможности использование RPCSS для повышения уровня привилегий на удаленной машине. Иногда этот тип аккаунта использует протокол NTLM.

- Протоколы аутентификации: NTLM, Kerberos

- Первичные имена сервисов (SPN): RPCSS, HOST, KRBTGT и LDAP

- Степень предсказуемости: средняя. Хотя некоторые действия повторяются относительно времени и машин, к которым запрашивается доступ, многие действия нельзя отнести к какому-либо определенному образцу поведения.

- Образец поведения:

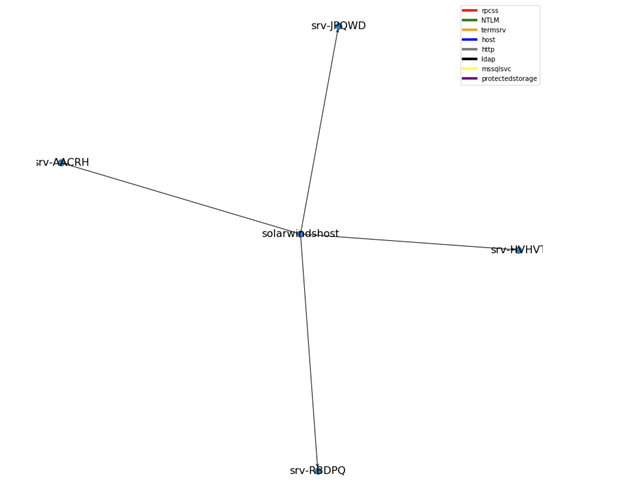

Третий тип служебного аккаунта: сканер LDAP

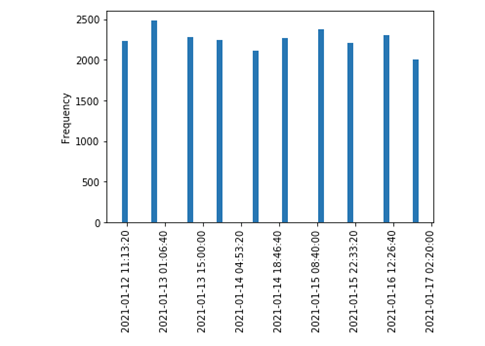

- Действия: отправка запросов по протоколу LDAP каждые 12 часов для отслеживания изменений в Active Directory (AD).

- Протокол аутентификации: LDAP

- Степень предсказуемости: высокая

- Образец поведения:

Более детальная информация о действиях этого типа служебного аккаунта представлена ниже:

Как Silverfort защищает от взлома служебных аккаунтов при атаке SunBurst

Платформа унифицированной защиты учетных записей Silverfort позволяет применять специальные политики доступа, которые позволяют предотвращать использование взломанных служебных аккаунтов SolarWinds для латерального движения. При разработке этих политик специалисты Silverfort ориентировались на способность определять обычное поведение аккаунтов и блокировать любое обнаруженное отклонение от него, а также уведомлять об этом. Злоумышленнику так или иначе придется совершить действия, которые являются отклонениями в поведении, какими бы незначительными они ни были, и блокировка этих действий позволит организации вовремя среагировать на угрозу и предотвратить атаку.

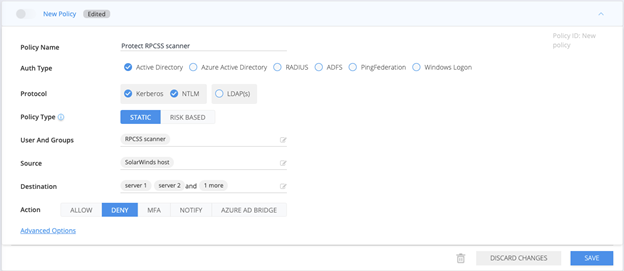

Первый тип служебного аккаунта: сканер RPCSS

Стандартное поведение этого служебного аккаунта — аутентификация только по протоколу Kerberos. Политика доступа Silverfort, которая запрещает аутентификацию по протоколу NTLM, позволила бы избежать использования этого аккаунта для латерального движения. Также необходимо убедиться, что сканер проходит аутентификацию только на известной группе серверов по разрешенным первичным именам сервиса Kerberos. В политике, показанной ниже, эти сервера обозначены именами серверов в поле Destination (Назначение). Заметьте, что аутентификация по NTLM заблокирована вообще, в то время как политика для протокола Kerberos более гибкая и применяется только к SPN, не входящим в список тех, к которым обычно запрашивает доступ служебный аккаунт (см. рисунок 7).

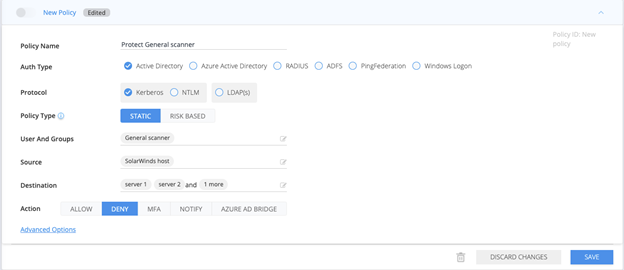

Второй тип служебного аккаунта: общий сканер

Для этого типа аккаунта характерно непредсказуемое поведение, что представляет большие трудности при обеспечении защиты. Однако кое-что все-таки можно предугадать, а именно машину, к которой обычно запрашивается доступ с этого аккаунта. Политика, которая разрешает доступ только к этим машинам, исключает риск, что этот аккаунт используют для доступа к другим чувствительным ресурсам.

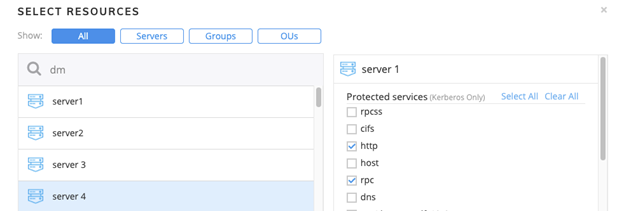

Для обеих политик, описанных выше, выберите только те SPN, которые использует каждый сканер, например:

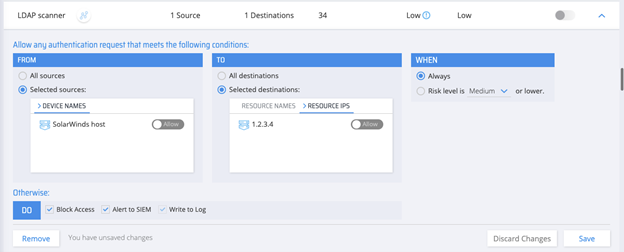

Третий тип служебного аккаунта: сканер LDAP

У служебных аккаунтов этого типа крайне предсказуемое поведение: отправка запросов по протоколу LDAP каждые 12 часов на определенную группу машин. Политика, которая ограничивает целевые ресурсы этих аккаунтов до этой группы машин и разрешает проводить аутентификацию только по LDAP, исключает риск латерального движения, для которого данные аккаунты могут использоваться.

Заключение

В стеке безопасности большинства компаний часто отсутствует СЗИ от использования украденных учетных данных для доступа к чувствительным ресурсам. Атака SunBurst лишний раз доказывает, что это подвергает организации высоким киберрискам. Платформа унифицированной защиты учетных записей Silverfort разработана специально для противодействия растущему количеству угроз, которые представляют для вашей организации атаки с использованием сервисных аккаунтов. Узнайте больше сегодня, заказав демо и тестирование Silverfort.